Απάτες με την υποβοήθηση του διαδικτύου και των νέων τεχνολογιών

Εισαγωγή

Το Διαδίκτυο έχει γίνει αναπόσπαστο κομμάτι της ζωής μας. Ιδίως τα τελευταία χρόνια, μετά την έναρξη της πανδημίας covid-19, οι άνθρωποι βασίστηκαν στο Διαδίκτυο για την επικοινωνία τους και για την πραγματοποίηση συναλλαγών. Αυτό έδωσε την ευκαιρία στους εγκληματίες να προσεγγίζουν τα θύματά τους ευκολότερα, αξιοποιώντας εν μέρει την «ανωνυμία» που παρέχει το Διαδίκτυο και τη μη εξοικείωση των νέων χρηστών του – ιδίως εκείνων μεγαλύτερης ηλικίας – με αυτό, ώστε να αποκομίσουν παράνομο περιουσιακό όφελος. Ο αριθμός των απατών που τελούνται πλέον, παγκοσμίως, αλλά και στην Ελλάδα, έχει αυξηθεί σημαντικά[1]. Στο παρόν άρθρο συζητάμε για τα είδη των απατών που τελούνται με την υποβοήθηση του Διαδικτύου και των νέων τεχνολογιών.

«Μη γνήσια» και «γνήσια» εγκλήματα στον κυβερνοχώρο

Μπορούμε να χωρίσουμε τις απάτες που τελούνται μέσω Διαδικτύου σε δύο μεγάλες κατηγορίες, σε σχέση με το ρόλο που αυτό διαδραματίζει στην εξέλιξη του περιστατικού, κατ’ αντιστοιχία με τον ευρύτερο διαχωρισμό τον εγκλημάτων στον κυβερνοχώρο σε «μη γνήσια» και «γνήσια»[2].

Από τη μια πλευρά, διακρίνουμε εκείνες που μπορούν να τελεστούν και με άλλα μέσα στον πραγματικό κόσμο – δηλαδή το Διαδίκτυο, σε αυτές τις περιπτώσεις, χρησιμοποιείται από τους δράστες απλά ως μέσο προσέγγισης των υποψήφιων θυμάτων και επικοινωνίας μαζί τους. Εμπίπτουν στην κατηγορία των «μη γνήσιων» κυβερνοεγκλημάτων.

Από την άλλη πλευρά, έχουμε τις απάτες που αν δεν υπήρχε το Διαδίκτυο και οι Τεχνολογίες Πληροφοριών και Επικοινωνιών δε θα μπορούσαν να τελεστούν – η απάτη συνδέεται με παρέμβαση σε ένα πληροφοριακό σύστημα. Εμπίπτουν στην κατηγορία των «γνήσιων» κυβερνοεγκλημάτων.

Πρόκειται για μια σημαντική διάκριση, καθώς οι δυο συμπεριφορές τιμωρούνται διαφορετικά στον ελληνικό Ποινικό Κώδικα, με τα άρθρα 386 και 386Α αντίστοιχα[3]. Αξίζει, βέβαια, να σημειωθεί πως, το αδίκημα της «απάτης» ή της «απάτης με υπολογιστή» μπορεί να τελείται σε συνδυασμό με κάποιο άλλο αδίκημα που να αφορά την παραβίαση της ασφάλειας ενός πληροφοριακού συστήματος[4] ή να συνδέεται με τη νομιμοποίηση εσόδων από εγκληματικές δραστηριότητες.

«Παραδοσιακές» απάτες

Σε μια «συνηθισμένη» απάτη, ο εγκληματίας προσπαθεί να πείσει το υποψήφιο θύμα του να του μεταβιβάσει κάποιο χρηματικό ποσό, με διάφορες προφάσεις. Χαρακτηριστικές περιπτώσεις είναι οι εξής:

- Διαδικτυακή παραγγελία και πληρωμή για ένα προϊόν ή μια υπηρεσία, που το θύμα δεν παραλαμβάνει ποτέ[5],

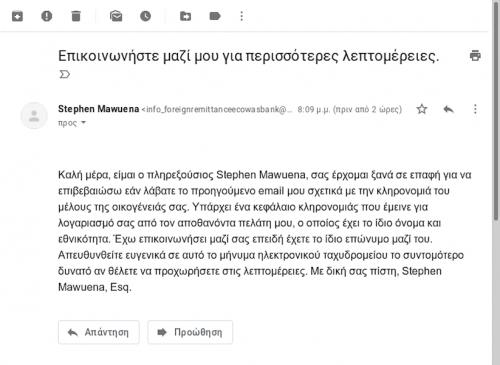

- Ενημέρωση του θύματος μέσω email για νίκη σε λοταρία[6] ή απόκτηση κληρονομιάς από μακρινό συγγενή, όπου όμως απαιτείται από το θύμα η προ-πληρωμή φόρων ή άλλων εξόδων,

- Ερωτική γνωριμία μέσω Διαδικτύου του θύματος, με άγνωστο πρόσωπο, που εξελίσσεται σε σχέση εμπιστοσύνης, ώσπου ο απατεώνας ξεκινά να ζητά χρήματα για έκτακτους λόγους, για αγορά εισιτηρίων κ.λπ.[7]

Απόπειρα απάτης με αφορμή ένα ποσό που δήθεν κληρονόμησε το υποψήφιο θύμα

Το ποσό μπορεί να μεταφερθεί στον απατεώνα μέσω τραπεζικής συναλλαγής, μέσω ταχυμεταφοράς χρημάτων ή ακόμα μπορεί να γίνει χρήση μιας πιστωτικής / χρεωστικής κάρτας (ή και δωροκάρτας) για διαδικτυακές αγορές.

Στη κατηγορία αυτή των απατών το Διαδίκτυο είναι απλά, όπως επισημάνθηκε, ένα μέσο επικοινωνίας μεταξύ δράστη και θύματος. Δηλαδή, αν η αρχική αγγελία πώλησης ενός προϊόντος είχε δημοσιευθεί σε μια εφημερίδα, ή αν η «ερωτική γνωριμία» είχε πραγματοποιηθεί μέσω SMS, τότε η εξέλιξη της απάτης θα ήταν ακριβώς η ίδια. Επιπρόσθετα, οι εγκληματίες περιορίζονται στο κομμάτι της επικοινωνίας και της παρουσίασης ψευδών γεγονότων ως αληθινών, προκειμένου να αποκομίσουν παράνομο περιουσιακό όφελος.

«Γνήσιες» διαδικτυακές απάτες

Σε ότι αφορά τις «απάτες με υπολογιστή», εδώ συναντάμε, πλέον, ολοένα περισσότερες και πιο σύνθετες μεθοδολογίες δράσης των απατεώνων. Οι εγκληματίες δεν περιορίζονται στο κομμάτι της συνηθισμένης επικοινωνίας, αλλά αξιοποιούν εργαλεία (π.χ. κακόβουλα λογισμικά) ή μεθόδους κοινωνικής μηχανικής. Ειδικότερα, στο άρθρο 386Α του Ποινικού Κώδικα, ο νομοθέτης προσδιορίζει τις περιπτώσεις εκείνες που ο εγκληματίας «προσπορίζει στον εαυτό του ή σε άλλον παράνομο περιουσιακό όφελος, βλάπτοντας ξένη περιουσία επηρεάζοντας το αποτέλεσμα μιας διαδικασίας επεξεργασίας δεδομένων υπολογιστή:

- με τη μη ορθή διαμόρφωση προγράμματος υπολογιστή,

- με τη χωρίς δικαίωμα παρέμβαση στη λειτουργία προγράμματος ή συστήματος υπολογιστή,

- με τη χρησιμοποίηση μη ορθών ή ελλιπών δεδομένων υπολογιστή, ιδίως δεδομένων αναγνώρισης της ταυτότητας,

- με τη χωρίς δικαίωμα εισαγωγή, αλλοίωση, διαγραφή ή εξάλειψη δεδομένων υπολογιστή, ιδίως δεδομένων αναγνώρισης της ταυτότητας, ή

- με τη χωρίς δικαίωμα αξιοποίηση λογισμικού προορισμένου για τη μετακίνηση χρημάτων».

Χαρακτηριστικότερες περιπτώσεις «γνήσιων» κυβερνοεγκλημάτων απάτης αποτελούν οι εξής:

- Υποκλοπή στοιχείων πιστωτικών καρτών ή στοιχείων εισόδου σε web banking, με τη χρήση μεθόδων κοινωνικής μηχανικής ή με την αξιοποίηση κακόβουλου λογισμικού,

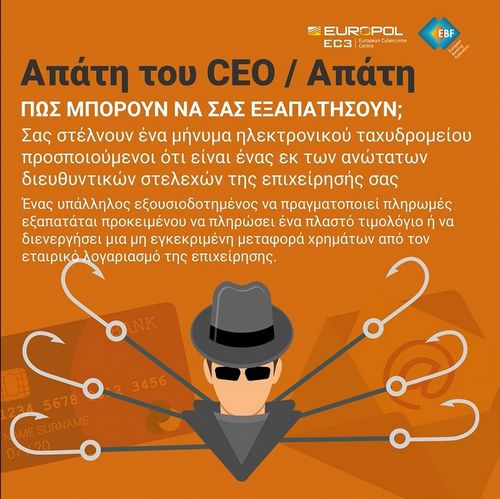

- Απάτες CEO (Chief Executive Officer): η απάτη του CEO / απάτη με το εταιρικό e-mail λαμβάνει χώρα όταν ένας εξουσιοδοτημένος να πραγματοποιεί πληρωμές υπάλληλος της εταιρείας εξαπατάται προκειμένου να πληρώσει ένα πλαστό τιμολόγιο ή να διενεργήσει μια μη εγκεκριμένη μεταφορά πίστωσης από τον εταιρικό λογαριασμό της επιχείρησης[8],

- Απάτες MITM (man-in-the-middle) ή BEC (business email compromise): αφορά κατά κύριο λόγο τους επαγγελματίες, εμπόρους, προμηθευτές, ιδιοκτήτες εταιρειών. Οι δράστες παρεμβαίνουν σε τμήματα της επικοινωνίας μεταξύ συναλλασσόμενων επαγγελματιών και εμπόρων με επιχειρήσεις του εξωτερικού και τους πείθουν να καταθέσουν χρήματα σε τραπεζικούς λογαριασμούς, διαφορετικούς από αυτούς που είχαν αρχικά συμφωνηθεί[9].

Με τη μέθοδο "man-in-the-middle" ο εγκληματίας καταφέρνει να παρέμβει στην επικοινωνία μεταξύ δύο συναλλασσόμενων μερών και να αλλοιώσει τις συνομιλίες

Ακόμα μια χαρακτηριστική περίπτωση απάτης, που για ένα διάστημα απασχόλησε τις Αρχές Επιβολής του Νόμου, είναι το SIM Swap[10]. «Οι δράστες εκμεταλλεύονται τη δυνατότητα αλλαγής κάρτας SIM και προσποιούνται είτε τον κάτοχο της κάρτας SIM ή κάποιον εξουσιοδοτημένο από τον νόμιμο συνδρομητή, προσπαθώντας έτσι να εξαπατήσουν τους παρόχους κινητής τηλεφωνίας και να αποκτήσουν νέα κάρτα προς αντικατάσταση αυτής που έχει ο νόμιμος κάτοχος. Μόλις ενεργοποιήσουν τη νέα κάρτα, η παλιά, που βρίσκεται στην κατοχή του νόμιμου συνδρομητή απενεργοποιείται και έτσι όλες οι υπηρεσίες (κλήσεις, SMS, πρόσβαση στο διαδίκτυο) λαμβάνονται στη συσκευή που βρίσκεται στην κατοχή του εξαπατήσαντος δράστη, δίνοντάς τους τη δυνατότητα να διεξάγουν παράνομες δραστηριότητες εν αγνοία των νόμιμων συνδρομητών. (π.χ. λαμβάνοντας κλήσεις και μηνύματα που προορίζονται για αυτούς, υποκλέπτοντας κωδικούς μιας χρήσης ή μηνυμάτων επαλήθευσης ασφάλειας κ.λπ)». Με μια κάρτα SIM στα χέρια τους, οι δράστες μπορούν να προβούν σε μεταφορές χρηματικών ποσών μεταξύ τραπεζικών λογαριασμών, παρακάμπτοντας μεθόδους αυθεντικοποίησης σε δύο βήματα (2-step-authentication)[11]. Τον τελευταίο καιρό, μετά από το «θόρυβο» που προκλήθηκε[12], οι πάροχοι κινητής τηλεφωνίας έχουν αναβαθμίσει τις δικλείδες ασφαλείας τους, ώστε να πλέον πιο δύσκολο να πραγματοποιηθεί η αντικατάσταση της κάρτας SIM, κι αυτός είναι και ο λόγος που το φαινόμενο αυτό έχει ατονήσει.

Ακολουθεί μια σύντομη αναφορά στην κοινωνική μηχανική, στην οποία βασίζονται, για να πετύχουν, οι απάτες στον κυβερνοχώρο.

Κοινωνική μηχανική (social engineering)

Ο όρος κοινωνική μηχανική αναφέρεται σε «μια σειρά μη τεχνολογικών μεθόδων επίθεσης που χρησιμοποιούνται από κυβερνοεγκληματίες για να χειραγωγήσουν τους χρήστες προκειμένου να παρακάμψουν τα πρωτόκολλα ασφάλειας ή άλλες επιχειρηματικές διαδικασίες, εκτελώντας επιβλαβείς ενέργειες ή να τους αναγκάσουν να παραδώσουν ευαίσθητες πληροφορίες»[13]. Με απλά λόγια, ο εγκληματίας προσπαθεί να πείσει το θύμα του να προβεί σε κάποια ενέργεια, προσποιούμενος, για παράδειγμα, μια έμπιστη οντότητα (μια τράπεζα, μια Αρχή Επιβολής του Νόμου, κ.λπ.).

Οι απατεώνες βασίζονται, σε μεγάλο βαθμό, στην κοινωνική μηχανική για να επιτύχουν τους σκοπούς τους. Χαρακτηριστικότατα παραδείγματα κοινωνικής μηχανικής αποτελούν οι «επιθέσεις» phishing[14], smishing[15] και vishing[16]. Το phishing αναφέρεται στη μέθοδο υποκλοπής («αλίευσης») δεδομένων προσωπικού χαρακτήρα μέσω ενός ιστοτόπου (ιδίως μιας ψεύτικης φόρμας εισαγωγής στοιχείων), το smishing βασίζεται στην επικοινωνία μέσω SMS για τον ίδιο σκοπό, ενώ στο vishing βασικό ρόλο παίζει η φωνητική επικοινωνία (voice phishing). Αφού το θύμα αποκαλύψει στους εγκληματίες τα προσωπικά του δεδομένα, τότε είναι εύκολο για τους τελευταίους να προχωρήσουν σε παραβιάσεις υπολογιστικών συστημάτων, προκειμένου να αποκομίσουν παράνομο περιουσιακό όφελος.

Επίλογος

Τα φαινόμενα απάτης θα εξακολουθούν να πληθαίνουν όσο αυξάνεται η χρήση του Διαδικτύου. Η διερεύνηση των εγκλημάτων από τις Αρχές Επιβολής του Νόμου και τις εισαγγελικές και δικαστικές Αρχές είναι δεδομένη. Επειδή, όμως, μιλάμε για χρήματα, κι επειδή η ταχύτητα τέλεσης των εγκλημάτων είναι μεγάλη, είναι κρίσιμο τα φαινόμενα αυτά να προλαμβάνονται: αν τα χρήματα φύγουν από ένα τραπεζικό λογαριασμό, η ανάκτησή τους δεν είναι μια εύκολη διαδικασία. Γι’ αυτό το λόγο οι αρμόδιες Αρχές και τα τραπεζικά ιδρύματα δημοσιεύουν τακτικά ανακοινώσεις – ενημερώσεις, προς το ευρύ κοινό, για παλιές και νέες μεθοδολογίες απάτης[17].

Απόσπασμα ενημερωτικού γραφήματος για την aπάτη CEO, από τη Europol

Προς όφελος του κοινού αναμένεται να λειτουργήσει και η αναβάθμιση του νομικού πλαισίου των Κ-Μ της Ευρωπαϊκής Ένωσης, στο πλαίσιο της Οδηγίας (ΕΕ) 2019/713 «για την καταπολέμηση της απάτης και της πλαστογραφίας που αφορούν τα μέσα πληρωμών πλην των μετρητών»[18]. Η εν λόγω Οδηγία περιλαμβάνει (μεταξύ άλλων) εναρμονισμένους ορισμούς για τα διαδικτυακά αδικήματα, όπως το «phishing», εναρμονισμένους κανόνες για την επιβολή κυρώσεων σε φυσικά πρόσωπα, ζητήματα διασυνοριακής συνεργασίας μεταξύ των εθνικών αρμόδιων αρχών για την καταπολέμηση της απάτης και της πλαστογραφίας που αφορούν τα μέσα πληρωμών πλην των μετρητών.

Γέρμανος Γεώργιος, Υποψ. Διδάκτωρ Κυβερνοασφάλειας Πανεπιστημίου Πελοποννήσου, Συγγραφέας,

*photo by pickawood on unsplash

[1] Policy brief: Cybercrime Situation in Greece (2022), διαθέσιμο στο https://h2020-infinity.eu/news/62

[2] Γέρμανος, Γ. & Γεωργίου, Ν. (2021). Κυβερνοέγκλημα: Πρόληψη | Διερεύνηση | Αντιμετώπιση, ISBN 978-618-00-2651-1, σελ. 71-73

[3] Άρθρα 386 και 386Α Π.Κ., Νόμος 4619/2019 - ΦΕΚ 95/Α/11-6-2019 - Κύρωση του Ποινικού Κώδικα

[4] Εμπιστευτικότητα, ακεραιότητα ή / και διαθεσιμότητα δεδομένων και πληροφοριακών συστημάτων

[5] Διεύθυνση Δίωξης Ηλεκτρονικού Εγκλήματος, Απάτες με δήθεν αγορές - πωλήσεις αυτοκινήτων, https://cyberalert.gr/apates-agores-autokiniton/

[6] Διεύθυνση Δίωξης Ηλεκτρονικού Εγκλήματος, Ισπανικό Λόττο, https://cyberalert.gr/ispaniko-lotto/

[7] Διεύθυνση Δίωξης Ηλεκτρονικού Εγκλήματος, Απάτες με πρόφαση τις διαδικτυακές γνωριμίες, https://cyberalert.gr/apates-diadiktiakes-gnorimies/

[8] Ελληνική Ένωση Τραπεζών, https://www.hba.gr/epikairotita/UplDocs/CEO%20Fraud.pdf

[9] Αστυνομία Κύπρου, «Προσοχή! Αυξημένα περιστατικά απάτης μέσω ηλεκτρονικού ταχυδρομείου (Man in the Middle scam)», https://cyberalert.cy/anakoinwseis/prosoxi-auksimena-peristatika-apatis-mesw-ilektronikou-taxudromeiou-man-in-the-middle-scam/ και Διεύθυνση Δίωξης Ηλεκτρονικού Εγκλήματος, Απάτες επαγγελματιών στο Διαδίκτυο, https://cyberalert.gr/apates-endiamesou-epaggelmation/

[10] Alpha Bank, Απάτη SIM Swapping, https://www.alpha.gr/el/idiotes/support-center/asfaleia/apati-sim-swapping

[11] Με την επαλήθευση σε 2 βήματα (γνωστή και ως έλεγχος ταυτότητας δύο παραγόντων), ο χρήστης προσθέτει ένα επιπλέον επίπεδο ασφάλειας στον λογαριασμό του σε περίπτωση κλοπής του κωδικού πρόσβασης. Αφού ρυθμίσει την Επαλήθευση σε 2 βήματα, θα συνδέεται στον λογαριασμό του σε δύο βήματα, χρησιμοποιώντας:

(α) κάτι που γνωρίζει, όπως είναι ο κωδικός πρόσβασης και (β) κάτι που έχει στην κατοχή του, όπως το τηλέφωνό του.

[12] «SIM Swapping: Πρόστιμο 3.94 εκατ. ευρώ στη Vodafone για παραβίαση της νομοθεσίας περί προστασίας προσωπικών δεδομένων», https://www.lawspot.gr/nomika-nea/sim-swapping-prostimo-394-ekat-eyro-sti-vodafone-gia-paraviasi-tis-nomothesias-peri

[13] ESET, Η Κοινωνική Μηχανική (στην κυβερνοασφάλεια), https://www.eset.com/gr/social-engineering-business/

[14] Europol, Report on Phishing A Law Enforcement Perspective, https://www.europol.europa.eu/publications-events/publications/report-phishing-law-enforcement-perspective

[15] Kaspersky, What is Smishing and How to Defend Against it, https://www.kaspersky.com/resource-center/threats/what-is-smishing-and-how-to-defend-against-it

[16] Europol, Vishing: The voice phishing scam - Advice for corporate employees, https://www.europol.europa.eu/operations-services-and-innovation/public-awareness-and-prevention-guides/vishing-voice-phishing-scam-advice-for-corporate-employees

[17] Europol, Cyber Scams, https://www.europol.europa.eu/operations-services-and-innovation/public-awareness-and-prevention-guides/take-control-of-your-digital-life-don%e2%80%99t-be-victim-of-cyber-scams και Ελληνική Ένωση Τραπεζών, Εκστρατεία ενημέρωσης και ευαισθητοποίησης του κοινού για τις απάτες στον «κυβερνοχώρο» (cyber scams), https://www.hba.gr/News/Details/1509

[18] Οδηγία (ΕΕ) 2019/713 του Ευρωπαϊκού Κοινοβουλίου και του Συμβουλίου, της 17ης Απριλίου 2019, για την καταπολέμηση της απάτης και της πλαστογραφίας μέσων πληρωμής πλην των μετρητών και την αντικατάσταση της απόφασης-πλαίσιο 2001/413/ΔΕΥ του Συμβουλίου, διαθέσιμη στο https://eur-lex.europa.eu/legal-content/el/TXT/?uri=CELEX:32019L0713